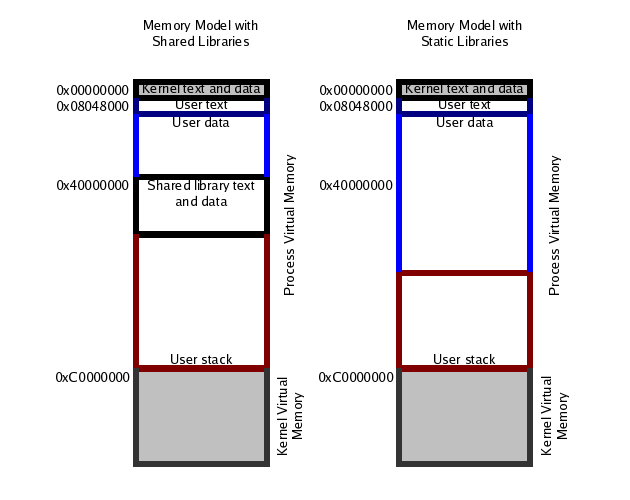

Sto osservando il modello di memoria Linux IA-32 di un processo e ho una semplice domanda. Cosa contengono le aree grigie nell'immagine? Sono inclusi solo per mostrare l'inizio e la fine della memoria? Quindi, il testo inizia da 0x0 e lo stack inizia da 0xFFFFFFFF?Modello di memoria IA-32 Linux

Riaperto: Salve, in un corso del sistema operativo che sto frequentando questa domanda diventa di nuovo rilevante. Nello specifico, ho bisogno di sapere cosa contengono le aree grigie. Sulla base delle risposte finora, posso vedere che contiene il codice del kernel nella parte superiore e una pagina di dereferenziamento del puntatore nullo in basso. Ma qual è il codice del kernel? Non presumo che sia l'intero sistema operativo stesso, ma potrebbe essere schedulatore incorporato, chiamate alla libreria del kernel o?

Con i migliori saluti, Lasse Espeholt

alt text http://img403.imageshack.us/img403/3156/capturecj.png

Ahh sembra avere un senso;) Ma secondo quel grafico solo i ram con ~ 1 GB con cui lavorare. (0xC0000000 - 0x80480000) ma potrebbe aumentare nella memoria virtuale del kernel? –

È 0x08048000, non 0x80480000. Quindi è un po 'meno di 3 GB. – wj32

Ah male, grazie :) –